وائٹ ہیٹ بمقابلہ بلیک ہیٹ - کیا فرق ہے۔

Way Y Bmqabl Blyk Y Kya Frq

ہر قسم کے ہیکنگ چینلز کا سامنا کرتے وقت، لوگ ہمیشہ اس بات کے لیے نقصان میں رہتے ہیں کہ کیا کرنا ہے۔ مثال کے طور پر، کیا آپ وائٹ ہیٹ اور بلیک ہیٹ کے بارے میں کچھ جانتے ہیں؟ وہ کپڑے کی سجاوٹ کے بارے میں نہیں بلکہ انفارمیشن ٹیکنالوجی کے بارے میں ہیں۔ مزید معلومات کے لیے، وائٹ ہیٹ بمقابلہ بلیک ہیٹ آن کے بارے میں مضمون MiniTool ویب سائٹ اس کا انکشاف کریں گے.

سب سے پہلے، چاہے وہ وائٹ ہیٹ ہو یا بلیک ہیٹ، وہ دونوں ہیکرز کی درجہ بندی کے لیے استعمال ہوتے ہیں، جو کہ ابتدائی مغربی فلموں سے متاثر ہیں، جہاں ہیروز کی شناخت ان کی سفید ٹوپیوں سے کی جا سکتی ہے اور ولن کو ان کی کالی ٹوپیوں سے۔

لہذا، آپ آسانی سے بتا سکتے ہیں کہ تمام ہیکرز کو بدنیتی پر مبنی دشمن نہیں سمجھا جاتا ہے۔ ہیکرز کے لیے بنیادی زمرے کو تین اقسام میں تقسیم کیا گیا ہے - وائٹ ہیٹ ہیکرز، بلیک ہیٹ ہیکرز، اور گرے ہیٹ ہیکرز، جن سے آپ ان کے مقاصد کے لحاظ سے بھی امتیاز کر سکتے ہیں - ایتھیکل ہیکرز، میلیشیئس ہیکرز، اور نقصان دہ نہیں لیکن ہمیشہ اخلاقی ہیکرز نہیں۔

لہذا، وائٹ ہیٹ اور بلیک ہیٹ کے درمیان فرق معلوم کرنے کے لیے، آپ ان کی تعریفوں اور کام کے اصولوں سے شروعات کر سکتے ہیں۔

سفید ٹوپی کیا ہے؟

سائبر ٹرم - وائٹ ہیٹ ہیکر سے مراد وہ پروگرامر ہے جو ہیکر کی پوزیشن لیتا ہے اور سیکیورٹی کے خطرات کو جانچنے کے لیے اپنے سسٹم پر حملہ کرتا ہے۔ وہ یہ اسی طرح کرتے ہیں جیسے ہیکرز (جسے عام طور پر بلیک ہیٹ ہیکر کہا جاتا ہے) حملوں میں خلل ڈالنے کے لیے استعمال کرتے ہیں، لیکن وہ ایسا کرتے ہیں سیکیورٹی کو برقرار رکھنے کے لیے۔

ان کے پاس عام طور پر کسی سسٹم میں کمزوریوں کو تلاش کرنے کے لیے انتہائی ہنر مند مہارت اور پیشہ ورانہ علم ہوتا ہے لیکن بلیک ہیٹ ہیکر سے مختلف، وہ تنظیمی نیٹ ورکس اور کمپیوٹر سسٹم کو ہیک کرنے کے مجاز یا تصدیق شدہ ہوتے ہیں تاکہ سیکیورٹی سسٹمز میں موجود کمزوریوں کو ظاہر کیا جا سکے اور وہ اس قابل ہو سکیں۔ بیرونی حملوں اور ڈیٹا کی خلاف ورزیوں سے ان کی حفاظت کا راستہ تلاش کرنے کے لیے۔

بہت سے ادارے اور حکومتیں ان پیشہ ور افراد کے لیے اپنی دفاعی دیواروں کو بڑھانے کے لیے مر رہی ہیں۔ وہائٹ ہیٹ ہیکرز کو اکثر بہت زیادہ معاوضہ ملتا ہے اور وہ ذاتی مفاد کے لیے بھی کام کر سکتے ہیں۔

بلیک ہیٹ کیا ہے؟

بلیک ہیٹ ہیکرز اکثر اپنی صلاحیتوں کو نیٹ ورک پر دوسرے لوگوں کے وسائل چرانے یا منافع کے لیے چارج کیے جانے والے سافٹ ویئر کو کریک کرنے کے لیے استعمال کرتے ہیں۔ اگرچہ ان کے خیال میں یہ ٹیکنالوجی کی وجہ سے ہے، لیکن یہ رویہ اکثر پوری مارکیٹ کی ترتیب میں خلل ڈالتا ہے یا دوسروں کی پرائیویسی کو لیک کر دیتا ہے۔

وہ سسٹمز میں توڑ پھوڑ کر سکتے ہیں، معلومات چوری کر سکتے ہیں، ڈیٹا میں ہیرا پھیری کر سکتے ہیں، اور سیکورٹی سے سمجھوتہ کر سکتے ہیں اور ان کے حملوں میں سادہ مالویئر پھیلنے سے لے کر پیچیدہ خطرے کے استحصال اور ڈیٹا کی چوری تک ہو سکتے ہیں۔

وائٹ ہیٹ بمقابلہ بلیک ہیٹ

وائٹ ہیٹ بمقابلہ بلیک ہیٹ کے ارادے

ان کے مقاصد وائٹ ہیٹ ہیکرز اور بلیک ہیٹ ہیکرز کے درمیان سب سے بڑا فرق ہے۔

جیسا کہ ہم نے پہلے ذکر کیا ہے، آپ کے دشمنوں اور شراکت داروں کی بہتر شناخت کرنے کے لیے، ہیکرز کو اخلاقی ہیکرز اور بدنیتی پر مبنی ہیکرز میں تقسیم کیا گیا ہے، جس کا مطلب ہے کہ ان میں سے کچھ نظام پر حملے اچھی اور درست وجوہات کی بنا پر کرتے ہیں لیکن کچھ مالی فائدہ، سیاسی مفاد، یا بدنیتی پر مبنی انتقام کے لیے۔ .

دوسری صورت میں، اگرچہ وہ حملے کو لاگو کرنے کے لیے انہی چینلز کا استعمال کرتے ہیں، جب تک کہ حملہ آور کے ذریعے کارروائی کی منظوری مل جاتی ہے، حملہ آور قانونی اور اخلاقی معلوم ہو سکتا ہے۔

اخلاقی ہیکنگ کو سماجی شناخت کے ذریعے قبول کیا جاتا ہے، جسے 'معلومات کی حفاظت کے محافظ'، انٹرنیٹ کی دنیا کے 'سرپرست'، اور 'انٹرنیٹ +' سیاق و سباق کی ناگزیر ریڑھ کی ہڈی کے طور پر جانا جاتا ہے۔ بلیک ہیٹ ہیکنگ اس کے پریشان کن سماجی قوانین کی وجہ سے غیر قانونی ایونٹ سے تعلق رکھتی ہے۔

وائٹ ہیٹ بمقابلہ بلیک ہیٹ تکنیک

اگرچہ وائٹ ہیٹ ہیکرز اور بلیک ہیٹ ہیکرز دونوں کا مقصد سسٹم پر حملہ کرنا اور سیکیورٹی سسٹم میں کمزوریاں تلاش کرنا ہے، لیکن تکنیک اور طریقے مختلف ہیں۔

وائٹ ہیٹ ہیکنگ

1. سوشل انجینئرنگ

سوشل انجینئرنگ متاثرین کو کچھ ایسا کرنے کے لیے دھوکہ دینے اور جوڑ توڑ کرنے کے بارے میں ہے جو انہیں نہیں کرنا چاہیے، جیسے وائر ٹرانسفر کرنا، لاگ ان کی اسناد کا اشتراک کرنا، وغیرہ۔

2. دخول کی جانچ

دخول کی جانچ کا مقصد کسی تنظیم کے دفاع اور اختتامی نقطوں میں کمزوریوں اور کمزوریوں کو ننگا کرنا ہے تاکہ ان کو درست کیا جا سکے۔

3. تحقیق اور تحقیق

اس میں جسمانی اور آئی ٹی کے بنیادی ڈھانچے میں کمزوریوں کو تلاش کرنے کے لیے تنظیم پر تحقیق کرنا شامل ہے۔ مقصد یہ ہے کہ کسی بھی چیز کو توڑے یا تباہ کیے بغیر قانونی طور پر سیکیورٹی کنٹرولز اور میکانزم کو نظرانداز کرنے کے طریقوں کی نشاندہی کرنے کے لیے کافی معلومات حاصل کریں۔

4. پروگرامنگ

وائٹ ہیٹ ہیکرز ہنی پاٹس کو ڈیکوز کے طور پر بناتے ہیں جو سائبر کرائمین کو ان کی توجہ ہٹانے اور ان کے حملہ آوروں کے بارے میں قیمتی معلومات حاصل کرنے کے لیے آمادہ کرتے ہیں۔

5. متعدد ڈیجیٹل اور فزیکل ٹولز استعمال کریں۔

وہ بوٹس اور دیگر میلویئر انسٹال کر سکتے ہیں اور نیٹ ورک یا سرورز تک رسائی حاصل کر سکتے ہیں۔

بلیک ہیٹ ہیکنگ

بلیک ہیٹ ہیکرز کی تکنیک مسلسل تیار ہو رہی ہے لیکن حملے کے اہم طریقے زیادہ تبدیل نہیں ہوں گے۔ یہاں ہیکنگ کی تکنیکوں کی ایک فہرست ہے جن کا آپ سامنا کر سکتے ہیں۔

1. فشنگ حملے

فشنگ سائبر سیکیورٹی حملے کی ایک قسم ہے جس کے دوران بدنیتی پر مبنی اداکار ایک قابل اعتماد شخص یا ادارہ ہونے کا بہانہ کرکے پیغامات بھیجتے ہیں۔

2. DDoS حملے

DDoS حملہ ایک آن لائن سروس کو مصنوعی طور پر پیدا کردہ ٹریفک سے بھر کر کریش کرنے کی کوشش ہے۔ DDoS حملوں کے بارے میں مزید تفصیلات جاننے کے لیے، براہ کرم اس مضمون کو دیکھیں: DDoS حملہ کیا ہے؟ DDoS حملے کو کیسے روکا جائے۔ .

3. ٹروجن وائرس

ٹروجن وائرس میلویئر کی ایک قسم ہے جو اپنے حقیقی مواد کو چھپاتا ہے، مفت سافٹ ویئر، ویڈیوز، یا موسیقی کے بھیس میں، یا جائز اشتہارات کے طور پر ظاہر ہوتا ہے، تاکہ صارف کو بے ضرر فائل سمجھ کر بے وقوف بنایا جا سکے۔

4. کچھ دیگر مشہور تکنیکوں میں شامل ہیں:

- منطق کے بم

- کیلاگنگ

- رینسم ویئر

- جعلی W.A.P

- جسمانی طاقت

- حملے سوئچ کریں۔

- کوکی چوری

- بیت حملہ

وائٹ ہیٹ بمقابلہ بلیک ہیٹ ورک کے اصول

ان کے کام کرنے کے محرکات اور تکنیکوں کے علاوہ، آپ انہیں ان کے کام کرنے کے اصولوں سے الگ کر سکتے ہیں۔

وائٹ ہیٹ ہیکرز

وائٹ ہیٹ ہیکرز کے لیے پانچ مراحل ہیں:

مرحلہ 1: قدموں کے نشانات

فٹ پرنٹنگ ایک ٹارگٹڈ کمپیوٹر سسٹم، انفراسٹرکچر، اور نیٹ ورک کے بارے میں زیادہ سے زیادہ معلومات اکٹھی کرنے کی ایک تکنیک ہے تاکہ ان میں گھسنے کے مواقع کی نشاندہی کی جا سکے۔ یہ کمزوریوں کی شناخت کے لیے سب سے مؤثر طریقوں میں سے ایک ہے۔

مرحلہ 2: اسکیننگ

مطلوبہ معلومات جمع کرنے کے بعد، ہیکرز نیٹ ورک تک رسائی حاصل کرنا شروع کر دیں گے اور صارف کے اکاؤنٹس، اسناد اور آئی پی ایڈریس جیسی معلومات کے لیے سکیمنگ شروع کر دیں گے۔

مرحلہ 3: رسائی حاصل کرنا

یہ مرحلہ وہ ہے جہاں حملہ آور مختلف ٹولز یا طریقوں کا استعمال کرتے ہوئے سسٹم/نیٹ ورک میں داخل ہوتا ہے۔ سسٹم میں داخل ہونے کے بعد، اسے ایڈمنسٹریٹر کی سطح تک اپنا استحقاق بڑھانا پڑتا ہے تاکہ وہ اپنی ضرورت کی ایپلی کیشن انسٹال کر سکے یا ڈیٹا میں ترمیم کر سکے یا ڈیٹا کو چھپا سکے۔

مرحلہ 4: رسائی کو برقرار رکھنا

یہ وہ عمل ہے جہاں ہیکر پہلے ہی کسی سسٹم تک رسائی حاصل کر چکا ہے۔ رسائی حاصل کرنے کے بعد، ہیکر سسٹم میں داخل ہونے کے لیے کچھ بیک ڈور انسٹال کرتا ہے جب اسے مستقبل میں اس ملکیتی سسٹم تک رسائی کی ضرورت ہوتی ہے۔

مرحلہ 5: تجزیہ

کمزوری کا تجزیہ سسٹمز، کمپیوٹرز اور دیگر ایکو سسٹم ٹولز میں موجود تمام کمزوریوں کو جانچنے کا طریقہ کار ہے۔ کمزوری کا تجزیہ کمزوریوں کا تجزیہ کرنے، پہچاننے اور درجہ بندی کرنے میں مدد کرتا ہے۔

یہ خطرے کی تفصیلات کی شناخت اور تشخیص میں مدد کرتا ہے، جس سے ہمیں ان کو ہیکرز سے بچانے کے لیے ایک ریزولوشن رکھنے میں مدد ملتی ہے۔

بلیک ہیٹ ہیکرز

- آپریشن میں خلل ڈالنے اور عمومی افراتفری اور تباہی پھیلانے کے لیے میلویئر اور DDoS حملے بنائیں اور لانچ کریں۔

- ان لوگوں کے جعلی سوشل میڈیا پروفائلز بنائیں جن پر آپ اعتماد کرتے ہیں تاکہ آپ کو خفیہ یا بینکنگ کی معلومات افشاء کرنے میں جوڑ توڑ کر سکیں۔

- لیکی ڈیٹا بیس میں گھس کر صارف کا ڈیٹا چوری کریں۔

- مالویئر پھیلائیں یا فریب کاری کے حملوں کا استعمال کرکے لوگوں کو دھوکہ دیں۔

- ذاتی فائدے کے لیے ان کا استحصال کرنے کے طریقے تلاش کرنے کے لیے مسلسل کمزوریوں کی تلاش کریں۔

- متاثرین کو بلیک میل کرنے کے لیے ان کے اہداف کے آلات پر اسپائی ویئر انسٹال کریں۔

بلیک ہیٹ ہیکرز سے خود کو کیسے بچایا جائے؟

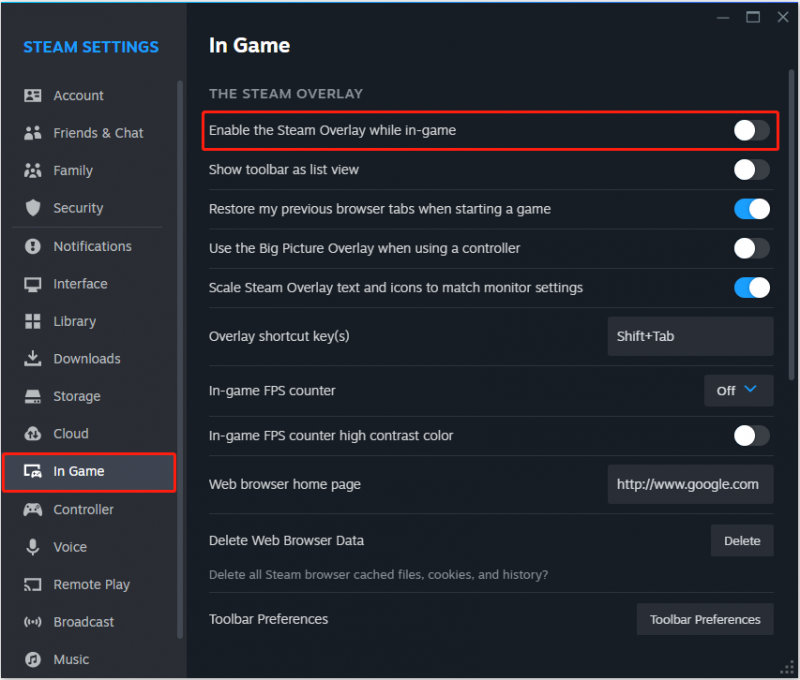

پبلک وائی فائی کے ساتھ ذاتی یا مالیاتی ڈیٹا تک رسائی حاصل نہ کریں۔

مفت وائی فائی سیکیورٹی کے لیے سب سے بڑا خطرہ ہیکر کی آپ کے اور کنکشن پوائنٹ کے درمیان خود کو پوزیشن دینے کی صلاحیت ہے۔ اس لیے ہاٹ اسپاٹ سے براہ راست بات کرنے کے بجائے، آپ اپنی معلومات ہیکر کو بھیج رہے ہیں، جو پھر اسے ریلے کرتا ہے۔

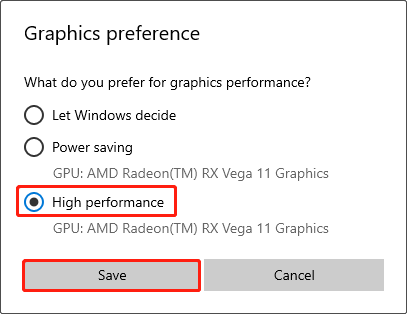

ان خصوصیات کو بند کریں جن کی آپ کو ضرورت نہیں ہے۔

آپ کے وائی فائی کے علاوہ، کوئی بھی خصوصیت جو آپ اور ہیکرز کے درمیان پل بن سکتی ہے وہ خطرناک ہے، جیسے GPS، بلوٹوتھ اور کچھ ایپس۔ آپ انہیں صرف اس وقت آن کر سکتے ہیں جب آپ کو ان کی ضرورت ہو۔

اپنی ایپس کو سمجھداری سے منتخب کریں۔

ایپس بدنیتی پر مبنی کوڈز کو چھپانے کے لیے ایک عام چینل ہیں۔ اس سے بچنے کے لیے، اگر آپ کو کچھ لنکس آپ کو خطرناک وائرس اور منسلک پروگرام لے کر آئیں تو آپ کو قابل اعتماد ویب سائٹس سے پروگرام ڈاؤن لوڈ اور انسٹال کرنا بہتر ہوگا۔

اس کے علاوہ، اپنی ایپس کو باقاعدگی سے اپ ڈیٹ کرنا اور ان غیر ضروری پروگراموں کو بروقت ہٹانا یاد رکھیں۔

پاس ورڈ، لاک کوڈ، یا خفیہ کاری کا استعمال کریں۔

- ایک معروف انکرپٹڈ پاس ورڈ مینیجر استعمال کریں۔

- اس بات کو یقینی بنائیں کہ آپ کے پاس ورڈ کم از کم آٹھ حروف کے ہوں، اوپر اور لوئر کیس کے مرکب کے ساتھ، اور ان میں نمبر یا دیگر حروف شامل ہوں۔

- اسٹوریج انکرپشن فیچر استعمال کریں۔

- اپنی اسکرین کو پانچ منٹ یا اس سے کم کے بعد ٹائم آؤٹ پر سیٹ کریں۔

اپنے ڈیٹا کا ایڈوانس میں بیک اپ لیں۔

وائٹ ہیٹ اور بلیک ہیٹ کے درمیان فرق کا مطالعہ کرنے کے بعد، آپ کے پاس ایک عمومی تصویر ہے کہ وہ کیا ہیں اور انہیں کیسے الگ کرنا ہے۔ تاہم، اگرچہ تصویر دکھائی گئی ہے اور ایک احتیاطی منصوبہ کا انکشاف کیا گیا ہے، ہر نظر انداز کی گئی تفصیل آپ کو ہیکرز کے سامنے بے نقاب ہدف بننے دے سکتی ہے۔

اپنے نقصان کو کم سے کم کرنے اور ہیکرز کے ذریعہ بنائے گئے سسٹم کے کریشوں یا دیگر شدید آفات سے بچنے کے لیے، بیک اپ پلان تیار کرنا ہمیشہ آپ کے کھوئے ہوئے ڈیٹا کو بازیافت کرنے کا آخری حربہ ہو سکتا ہے۔ MiniTool ShadowMaker نے برسوں سے خود کو اس فیلڈ کے لیے وقف کر رکھا ہے اور وہ بہت زیادہ ترقی اور کامیابیاں دیکھتا ہے۔

MiniTool ShadowMaker کے ساتھ بیک اپ لینے کے لیے، آپ کو پہلے پروگرام کو ڈاؤن لوڈ اور انسٹال کرنا ہوگا اور آپ کو 30 دنوں کے لیے مفت ٹرائل ورژن ملے گا۔

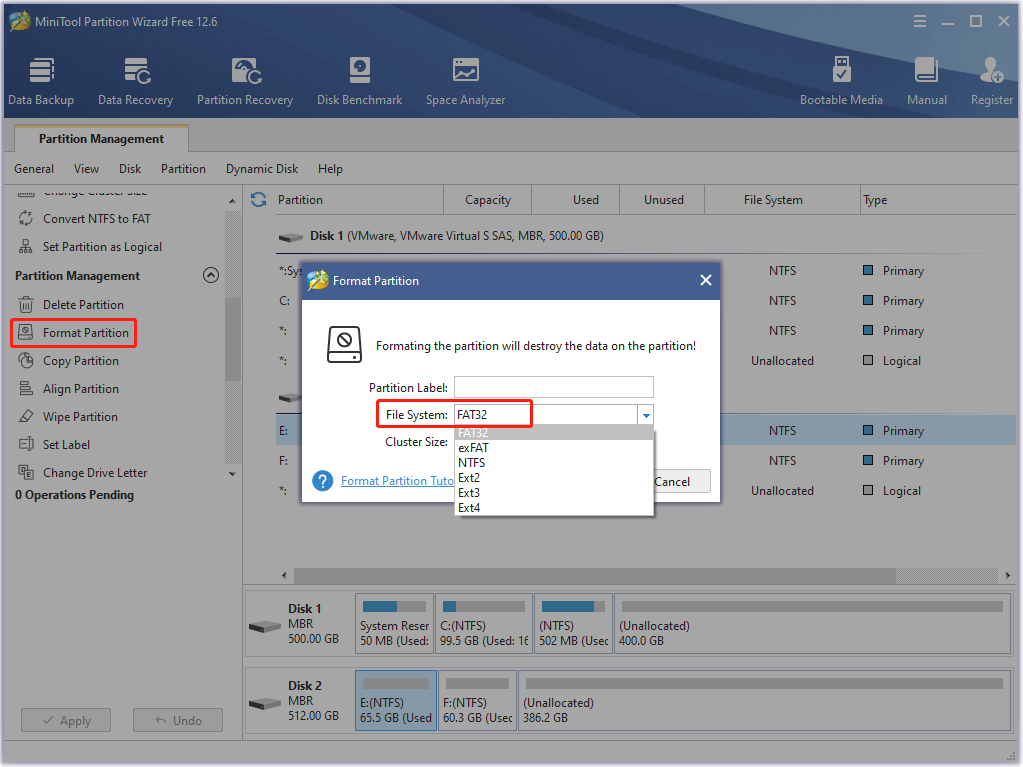

مرحلہ 1: کلک کریں۔ ٹرائل جاری رکھیں پروگرام میں داخل ہونے اور پر سوئچ کرنے کے لیے بیک اپ ٹیب

مرحلہ 2: کلک کریں۔ ذریعہ سیکشن اور پاپ اپ ونڈو میں آپ بیک اپ مواد کا انتخاب کرسکتے ہیں بشمول سسٹم، ڈسک، پارٹیشن، فولڈر اور فائل۔ پہلے سے طے شدہ طور پر، سسٹم کو پہلے ہی بیک اپ سورس کے طور پر سیٹ کر دیا گیا ہے۔

مرحلہ 3: پر جائیں۔ منزل وہ حصہ جہاں آپ چار آپشنز دیکھ سکتے ہیں۔ ایڈمنسٹریٹر اکاؤنٹ فولڈر ، لائبریریاں ، کمپیوٹر ، اور مشترکہ . پھر اپنی منزل کا راستہ منتخب کریں۔ اور پھر کلک کریں۔ ٹھیک ہے اپنی تبدیلیوں کو محفوظ کرنے کے لیے۔

مرحلہ 4: کلک کریں۔ ابھی بیک اپ کریں۔ عمل کو فوری طور پر شروع کرنے کا اختیار یا بعد میں بیک اپ کریں۔ بیک اپ میں تاخیر کرنے کا اختیار۔ تاخیر سے بیک اپ کا کام جاری ہے۔ انتظام کریں۔ صفحہ

اس کے علاوہ، MiniTool ShadowMaker کے ساتھ، آپ اپنی فائلوں یا کلون ڈسک کو ہم آہنگ کر سکتے ہیں۔ جن خدمات سے آپ لطف اندوز ہو سکتے ہیں وہ بیک اپ سے زیادہ ہیں۔ مفید افعال میں سے ایک - یونیورسل بحالی - اگر آپ دوسرے کمپیوٹرز پر سسٹم کو بحال کرنا چاہتے ہیں تو عدم مطابقت کے مسئلے کو حل کرنے میں آپ کی مدد کر سکتا ہے۔

نیچے کی لکیر:

زیادہ تر معاملات میں، ہیکنگ کے تمام واقعات کو مکمل طور پر روکنا مشکل ہے اگر آپ کو اپنے اہم اور قیمتی ڈیٹا کو باہر سے بے نقاب کرنے کا زیادہ خطرہ ہے جو اس انٹرنیٹ سے منسلک دنیا میں بہت آسانی سے پایا جاتا ہے۔ بہر حال، کچھ طریقے نقصان کو کم کرنے میں آپ کی مدد کر سکتے ہیں اور بیک اپ پلان آپ کا آخری حربہ ہو سکتا ہے۔

اگر آپ کو MiniTool ShadowMaker استعمال کرتے وقت کوئی مسئلہ درپیش ہے، تو آپ مندرجہ ذیل کمنٹ زون میں ایک پیغام چھوڑ سکتے ہیں اور ہم جلد از جلد جواب دیں گے۔ اگر آپ کو MiniTool سافٹ ویئر استعمال کرتے وقت کسی مدد کی ضرورت ہو تو آپ ہم سے بذریعہ رابطہ کر سکتے ہیں۔ [ای میل محفوظ] .

وائٹ ہیٹ بمقابلہ بلیک ہیٹ اکثر پوچھے گئے سوالات

کیا سفید ٹوپیاں قانونی ہیں؟سفید ٹوپیاں قانونی احترام کے مستحق ہیں۔ لیکن وائٹ ہیٹس کو قانونی نمائش اور قانونی چارہ جوئی کا خطرہ بھی ہو سکتا ہے، یہاں تک کہ جب وہ اچھے ارادے کے ساتھ سسٹم کو ہیک کرتے ہیں، لیکن ایسا بنیادی طور پر کسی پرنسپل کی طرف سے رسمی معاہدہ کی مصروفیت کے تناظر میں غیر منقولہ یا بن بلائے کرتے ہیں۔

ہیکرز کی 3 اقسام کیا ہیں؟معلومات کی حفاظت کی دنیا میں ہیکرز کی تین معروف قسمیں ہیں: سیاہ ٹوپی، سفید ٹوپی، اور سرمئی ٹوپیاں۔ یہ رنگین ٹوپی کی وضاحتیں اس وقت پیدا ہوئیں جب ہیکرز نے خود کو الگ کرنے اور اچھے ہیکرز کو برے سے الگ کرنے کی کوشش کی۔

کیا وائٹ ہیٹ ہیکرز کو تنخواہ ملتی ہے؟CEH ایک وینڈر غیر جانبدار سند ہے، اور CEH سے تصدیق شدہ پیشہ ور افراد کی بہت زیادہ مانگ ہے۔ ایک اخلاقی ہیکر کی اوسط تنخواہ PayScale کے مطابق، 000 سے تھوڑی زیادہ ہے، اور اوپر کی حد 0,000 سے زیادہ تک پہنچ سکتی ہے۔

بلیک ہیٹ ہیکرز پیسہ کیسے کماتے ہیں؟کالی ٹوپی کے طور پر پیسہ کمانے کے کئی طریقے ہیں۔ ان میں سے کچھ کرائے کے لیے ہیکرز ہیں۔ بنیادی طور پر آن لائن کرایہ دار۔ دوسرے طریقوں میں متاثرین سے کریڈٹ کارڈ کی معلومات چوری کرنا، ڈارک ویب پر نمبر فروخت کرنا، یا کرپٹو مائننگ کے لیے شکار کی مشین کا استعمال کرنا شامل ہے۔

![ونڈوز 10 اپ ڈیٹ کے لئے کافی جگہ نہیں درست کرنے کے 6 مفید طریقے [MiniTool Tips]](https://gov-civil-setubal.pt/img/disk-partition-tips/21/6-helpful-ways-fix-not-enough-space.jpg)

![مرحلہ وار گائیڈ - ایکس بکس ون کنٹرولر کے علاوہ کیسے رکھیں [مینی ٹول نیوز]](https://gov-civil-setubal.pt/img/minitool-news-center/41/step-step-guide-how-take-apart-xbox-one-controller.png)

![فورٹناائٹ لاگ ان ناکام؟ اس کو درست کرنے کے لئے یہ موثر حل آزمائیں! [منی ٹول نیوز]](https://gov-civil-setubal.pt/img/minitool-news-center/76/fortnite-login-failed.png)

![SDRAM VS DRAM: ان کے درمیان کیا فرق ہے؟ [منی ٹول نیوز]](https://gov-civil-setubal.pt/img/minitool-news-center/60/sdram-vs-dram-what-is-difference-between-them.png)

![آن لائن تلگو فلمیں دیکھنے کے لئے ٹاپ 8 سائٹس [مفت]](https://gov-civil-setubal.pt/img/movie-maker-tips/11/top-8-sites-watch-telugu-movies-online.png)

![ونڈوز 10 اسٹارٹ مینو ٹمٹماہٹ مسئلہ کو حل کرنے کا طریقہ [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/69/how-fix-windows-10-start-menu-flickering-issue.jpg)

![آئی فون سے ٹیکسٹ میسجز کیسے پرنٹ کریں؟ 3 حل پر عمل کریں! [منی ٹول ٹپس]](https://gov-civil-setubal.pt/img/news/0E/how-to-print-text-messages-from-iphone-follow-the-3-solutions-minitool-tips-1.png)

![مائیکرو سافٹ سسٹم پروٹیکشن بیک گراؤنڈ ٹاسکس کیا ہے؟ [منی ٹول نیوز]](https://gov-civil-setubal.pt/img/minitool-news-center/90/what-is-microsoft-system-protection-background-tasks.jpg)

![[گائیڈ] گوگل ایپ / گوگل فوٹو پر آئی فون کے ل Google گوگل لینس [منی ٹول نیوز]](https://gov-civil-setubal.pt/img/minitool-news-center/28/google-lens.png)

![[6 طریقے] Roku ریموٹ فلیشنگ گرین لائٹ کے مسئلے کو کیسے حل کریں؟](https://gov-civil-setubal.pt/img/news/68/how-fix-roku-remote-flashing-green-light-issue.jpg)

![مرحلہ وار مرحلہ وار: ٹویٹ چیٹ کی ترتیبات کے مسئلے کو حل کرنے کا طریقہ [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/31/step-step-guide-how-fix-twitch-chat-settings-issue.jpg)